Heute geht es darum, wie man sich verhält, wenn man eine E-Mail bekommt, die in irgendeiner weise verdächtig und/oder potenziell schädlich ist. Dies ist ein wichtiges Thema. Warum? Es ist ein ernstes Thema. Zu oft sind Angreifer leider mit schädlichen E-Mails erfolgreich. Es geht nicht nur um Phishing-E-Mails, sondern generell um alle E-Mails, die in irgendeiner Weise dazu versendet werden, um einem Angreifer einen Nutzen zu bieten. Dieser Artikel versucht einen Mittelweg zu gehen zwischen Deep-dive und Überblick/Einordnung.

Also erstmal, worum geht es: Du bekommst eine E-Mail von einem Empfänger, den du nicht kennst und/oder mit einem Link zu einer Domain, die du nicht kennst, und/oder mit einem Anhang, der unerwartet ist. Jede dieser 3 Eigenschaften ist für sich allein genommen schon verdächtig. Wichtig ist dann der richtige Umgang der E-Mail. Dafür muss man die möglichen Angriffsvektoren verstehen.

Was sind die möglichen Angriffsvektoren? Das ist vielfältig. Angreifer, die dir E-Mails senden, wollen nicht immer nur Malware auf deinen Rechner bringen. Das ist ein mögliches Ziel, aber es ist wichtig zu wissen, dass es auch andere Ziele gibt. Angreifer machen Sachen, die ihnen für die der Erreichung ihrer Ziele helfen und das kann letztendlich vielfältige Formen annehmen. Das ist die nüchterne Antwort darauf. Man kann Fragen nur so konkret beantworten, wie sie gestellt werden. Um die Fragen präziser zu beantworten zu können, muss man sich die konkreten Angriffsvektoren im Einzelnen genauer anschauen, was wir im Folgenden tun wollen.

Angriffsvektor: Malware auf den Rechner bringen.

Ein Angreifer, der deinen Rechner mit irgendeiner Malware infizieren möchte, sendet dir oftmals E-Mails mit einem Link, der mehr oder weniger direkt zum Download von irgendeiner Anwendung führt, die du auf deinem Rechner ausführen sollst. Er benutzt den Text der E-Mail als Drehbuch um dich dazu verleiten, das zu tun, was du für ihn tun sollst. Das nennt sich Social Engineering. Es wird dabei versucht, dich dazu zu bringen, etwas zu tun, das du normalerweise nicht tun würdest, wenn der Angreifer dich nicht mit irgendeiner ausgedachten Story um den Finger wickeln oder direkter gesagt anlügen würde. Sei es ein Erbe deines kürzlich verstorbenen Großonkels vom anderen Ende der Welt, das dir versprochen wird oder was anderes, wofür du dir jetzt dringend z. B. auf irgendeiner praktischerweise direkt verlinkten Seite aus irgendeinem Vorwand eine Software runterladen sollst oder sei es wegen was anderes: Letztendlich versucht der Angreifer, dich dazu zu bringen, seine Malware auf deinen Rechner zu downloaden und auszuführen. Browser machen heute im Gegensatz zu früher zum Glück nicht mehr einfach so drive-by-downloads, aber sie suchen sich andere Wege, und zwar meistens in dem sie dich instrumentalisieren. Heute musst du normalerweise aktiv irgendwas downloaden, und genau da solltest du deinen Kopf einschalten und dich fragen: Ist das wirklich plausibel? Wenn du Zweifel daran hast: Nicht tun, was in der E-Mail steht. Durch das anklicken eines Links allein wird heute immerhin keine gedownloadete Software mehr auf deinem Rechner direkt ausgeführt (schlimmstenfalls nur gedownloadet). Für den Umgang damit: Siehe unten.

Angriffsvektor: Informationen ausspähen.

Es muss nicht immer nur Malware sein. Manche Angreifer wollen einfach nur Informationen haben, mit denen sie dann später irgendwas anderes für dich Schädliches machen können oder mit denen sie andere Ziele erreichen können, die gar nichts mehr direkt mit dir zu tun haben. Das ist subtiler und einfacher als Malware auf den Rechner bringen, aber immernoch gefährlich für dich und/oder andere.

Beispiel: Ein Angreifer will die IP-Adresse deines Routers und Informationen zu deiner politischen Meinung haben. Beides sind Informationen, die du vielleicht nicht ungefragt an Unbekannte weiter geben möchtest. Was macht ein Angreifer also? Er sendet dir beispielsweise eine E-Mail mit präpariertem Text (klar, sonst wäre das jetzt hier auch nicht in diesem Artikel, ist ja klar). Aber was steht in dieser E-Mail? Das kann beliebig subtil sein. Du musst davon ausgehen, dass ein Angreifer vorher recherchiert. Er findet z. B. online beim googlen nach deinem Namen einen Artikel deiner Lokalzeitung, in dem steht, dass du früher mal als Schüler der Albert-Schweitzer-Schule bei einem Jugend-Forscht-Wettbewerb mitgemacht hast. In dem Artikel taucht auch der Name “Lisa Meier” auf, weil sie auch dabei war. Das reicht, um ab jetzt Informationen von dir zu bekommen, die du eigentlich nicht preisgeben möchtest, wenn du keine Awareness hast. Was kann ein Angreifer jetzt machen? Er erstellt sich eine E-Mail-Adresse wie etwa lisa.meier4207@gmail.com und schreibt dich an mit dem Text: “Hey, hier ist Lisa von der Albert-Schweizer-Schule damals. Ich mache im Rahmen meines Master-Studiums im Studiengang Politikwissenschaft an der Universität XY eine anonyme Umfrage zum Thema ‘Politische Meinung zum Thema XY’. Ich würde mich freuen wenn du daran teilnimmst. Danke im Voraus! Hier ist der Link zur Umfrage: https://example.com/mysurvey” Was passiert, wenn du an der Umfrage teilnimmst? Du gibst dem Angreifer die Informationen zu deiner politischen Haltung, die du ihm nicht gegeben hättest, wenn er sich die Story mit dem Politik-Studium nicht ausgedacht hätte. (Mal abgesehen davon, dass er dann darin dazu z. B. auch noch legitim Informationen wie deine gegenwärtige Postleitzahl, dein Alter, höchsten Schulabschluss und dein Geschlecht abfragen kann, um die Meinung “einordnen” zu können ohne dabei weiteren Verdacht zu erregen.) Die Umfrage ist natürlich nicht anonym, weil wenn er den Link nur an dich sendet und du der einzige Teilnehmer bist, ist auch bei der Auswertung klar, von wem die Antworten sind, nämlich von dir.

Und das war nur ein Beispiel. Es gibt beliebig andere Stories, die dir im Rahmen von Social Engineering erzählt werden können, mit denen ein Angreifer versucht, Informationen zu bekommen. Der Angreifer muss ja nicht mal ein aufwändiges Umfrage-Portal erstellen. Er kann kostenlose Umfrage-Websites verwenden, bei denen z. B. bis zu 10 Umfrageteilnehmer kostenfrei sind. Das reicht, um die Informationen von dir zu bekommen.

Ja moment. Aber du musst die Umfrage ja nicht absenden. Was ist, wenn dir im Laufe der Umfrage auffällt, dass die Umfrage doch nicht so legitim aussieht, weil dir auffällt, dass du bei Instagram neben gesehen hast, dass Lisa einen Freiwilligendienst in Australien gemacht hat, dort ihre Selbstfindungsphase abgeschlossen hat und jetzt International Business studiert? Dann ist es gut, dass dir das auffällt, und dann solltest du einfach den Browser-Tab schließen. Aber merk dir vorher die Domain vom Umfrage-Portal und schau mal bei google ob das ein normales/bekanntes Umfrage-Portal ist, oder ob das vielleicht vom Angreifer selbst quick&dirty für dich entwickelt worden ist. Ist das ein bekanntes Online-Umfrage-Portal und da hast du die Umfrage nicht abgesendet? Sehr gut, dann hat der Angreifer wahrscheinlich nichts gewonnen. Stellst du bei der Googelei fest, dass das Portal überhaupt nicht im Internet bekannt ist? Dann darfst du davon ausgehen, dass das Umfrage-Portal vom Angreifer betrieben wird und er Angreifer die Informationen von dir hat, die du bei der Umfrage bislang eingegeben hast, selbst wenn du noch nicht auf “Umfrageergebnis absenden” gedrückt hast. Auch in diesem Fall solltest du schlicht den Tab schließen und dem Angreifer nicht noch mehr Informationen geben.

Aber was passiert wenn du gar keine Frage beantwortet hast, sondern dich nur mal auf der Seite umschauen wolltest? Dann hat der Angreifer, sofern er die Umfrage-Website selbst betrieben hat, bislang nur deine IP-Adresse. Genauer gesagt: Die IP-Adresse deines Routers. Das ist nicht schön, aber oftmals auch nicht weiter schlimm. Trotzdem hat er diese Information, nämlich einerseits deine IP-Adresse (sofern du kein VPN verwendet hast) aber auch allein die Information, dass du auf den Link geklickt hast, und die E-Mail nicht etwa einfach ignoriert hast. Auch das kann für Angreifer eine interessante Information sein, die etwa bei der Gestaltung zukünftiger [besserer] E-Mails dieser Art hilft. Es ist deshalb legitim, wenn seriöse Informationsportale sagen, dass du nicht auf Links von unbekannten Absendern klicken sollst. Zu den weiteren potenziellen Folgen, wenn du es trotzdem tust, siehe unten.

Das mit der Umfrage war nur ein Beispiel, um das Vorgehen zu verdeutlichen: Angreifer können Tools in Form von existierenden Websites benutzen, Angreifer können die Zielseite, auf die du klicken sollst, auch einfach selbst hosten. Wenn du die Ziel-Domain eines Links nicht bereits kennst, weißt du nicht, was dahinter steckt. Und die Erfahrung zeigt: Meistens heißt es nichts gutes, wenn man die Domain des Links nicht bereits kennt, weil die vertrauenswürdigen Domains kennt man normalerweise schon.

Wie erkennt man die Domain von einem Link? Und was ist überhaupt eine Domain?

Wenn du eine Website öffnest, ist die Domain ganz vereinfacht gesagt die Adresse des Servers, der dir die Website zur Verfügung stellt. Wenn du etwa https://coffeeloungeblog.de/archives/259 aufrufst, ist die domain “coffeeloungeblog.de”. Nicht mehr und nicht weniger. Die Domain ist ein Teil des Links und gibt Aufschluss darüber, welcher Server dir antwort gibt. Im Fall des eben genannten Links wird dir der Server die Website ausliefern, der hinter der domain coffeeloungeblog.de steht. coffeeloungeblog.de ist vertrauenswürdig, deswegen ist es ok, dass du den Link anklickst. Genau so sind z. B. www.google.de, de.wikipedia.org und www.bundesregierung.de vertrauenswürdige Domains. Was heißt vertrauenswürdig? Du kannst auf URLs klicken, die zu der Domain gehören und brauchst nicht erwarten, dass da ein Angreifer Malware für dich bereit hält, denn: Du vertraust demjenigen, dem die Domain gehört. Was ist der Unterschied zwischen einer Domain und einer URL? Eine domain ist anschaulich ausgedrückt das, was in der Browser-Adress-Zeile zwischen dem https:// und dem ersten danach kommenden “/” oder “?” kommt. Beispiel: Jemand sendet dir den Link https://www.youtube.com/watch?v=dQw4w9WgXcQ. Alles was da klickbar ist, ist die URL. Aber nur www.youtube.com die Domain. www.youtube.com ist vertrauenswürdig, weil es eben die offizielle YouTube-Domain ist. Und der Betreiber (Alphabet aka google) wird dir dort keine Malware unterjubeln und auch nicht Informationen wie IP-Adresse von dir abgreifen wollen, deswegen kannst du bedenkenlos auf den Link klicken. (Sie bekommen zwar technisch bedingt natürlich deine IP-Adresse, aber halt um dir eine Antwort in Form des Website-Inhalts senden zu können, und nicht um sie für andere Zwecke zu missbrauchen. Werbung/User-Tracking und damit einhergehende Datenschutzproblematiken sind wieder ein anderes Thema, wir reden in diesem Artikel nur über IT-Security, nicht über profiling.) Browser highlighten dir heute erfreulicherweise ein bisschen die Domain, um zumindest mit guten Aurgen erkennen zu können, was die Domain ist und was links und rechts davon technischer Overhead ist (Protokoll, Path, Query-Parameter, etc.) Wer sich auf technischer Ebene mehr dafür interessiert, was es mit den URLs auf sich hat, wie man Domains erkennt, etc., der möge bitte dieses sehr gute Video ansehen: https://www.youtube.com/watch?v=0uejy9aCNbI

Was kann ein Angreifer machen, wenn er nur deine IP-Adresse hat?

Er kann deine IP grob geographisch lokalisieren (mit Tool wie https://www.iplocation.net/ip-lookup z. B.), das ist das wesentliche. Es gibt verschiedene Tools, die beispielsweise auch deinen Internet-Provider anzeigen. Mit diesen Informationen können Angreifer dann z. B. Folge-Angriffe maßgeschneidert erstellen. Wenn ein Angreifer es speziell auf dich abgesehen hat und deine IP-Adresse und deinen Provider kennt ist das nicht angenehm, aber auch nicht per se Grund zur Panik. Du musst das dann aber in Zukunft im Hinterkopf behalten und dir bewusst sein, dass ein Angreifer bei der nächsten E-Mail an dich sowas wie “Aktion für alle Menschen im Landkreis xy” schreiben kann.

Wenn dir jetzt wieder jemand schreibt, dass er “dich hacken” kann, wenn er deine IP-Adresse kennt, kannst du das in 2025 normalerweise ignorieren. Wenn er die IP-Adresse von deinem Router hat, ist das zwar ein potenzieller Angriffsvektor, aber der Router lässt sich nicht einfach aus dem Internet von jemandem übernehmen. De facto alle Router-Hersteller sind sich der Gefahr bewusst und haben deshalb ihre Router gut vor Angriffen abgesichert. Und selbst wenn der Router doch gehackt worden ist, dann müsste ein Angreifer sich immernoch durch lateral movement weiter zu deinem Rechner/Handy/Tablet/NAS durchhacken, um wirklich interessante Informationen zu ergattern. Leute, die tatsächlich die Fähigkeit haben, das zu tun, warnen dich da nicht vor. Das wäre dumm, weil dann könntest du ja noch Schutzmaßnahmen ergreifen. (Und generell ist es oftmals so, dass je mehr ein Hacker kann, desto weniger macht der polemisch den Mund darüber auf.)

Sind Angriffsversuche über schädliche E-Mails personalisiert?

Meistens nein. Heißt: Meistens bekommen viele Menschen gleichzeitig E-Mails über angeblich gesperrte Konten und angebliche UPS-Sendungen, bei denen man auf irgendeinen Link klicken soll. Zur korrekten Einordnung der obigen Angriffsszenarien gehört daher auch: 99% der Angriffsversuche beinhalten daher nicht die oben beschriebenen auf dich zugeschnittenen Szenarien. Die meisten E-Mails, die in irgendeiner Weise schädlich sind, gehen genau so an unzählig viele Menschen. Für die meisten Angreifer bist nicht >du< das besondere Ziel, sondern einfach >irgendjemand< der so blöd ist, auf ihre plumpe E-Mail hereinzufallen. Es ist daher immer wichtig, zu prüfen, von wem die E-Mail kommt. Aber auch diese E-Mails muss man sicher als von-einem-Angreifer-kommend erkennen können. Kommt die folgende DHL-E-Mail wirklich vom Mail-Server dhl.de oder nicht?

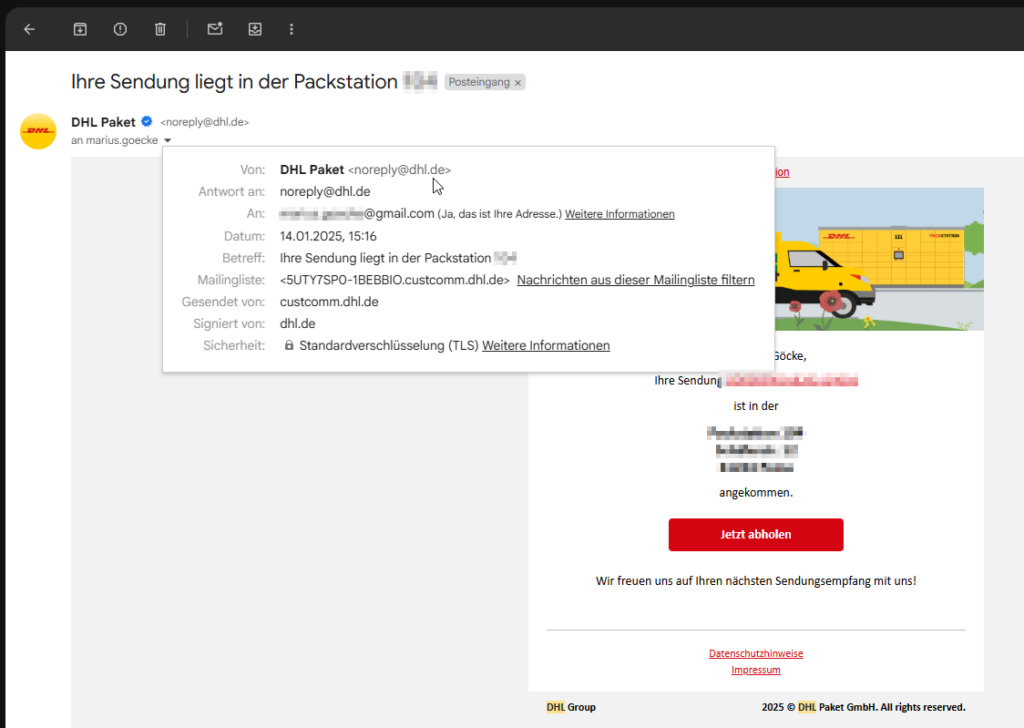

Beispiel für eine legitime E-Mail:

Es geht um eine Geamtbeurteilung der E-Mail hinsichtlich Inhalt und Meta-Daten. Das ist augenscheinlich von dhl.de. Diese DHL-E-Mail sieht beispielsweise einfach legitimer aus als folgende E-Mail:

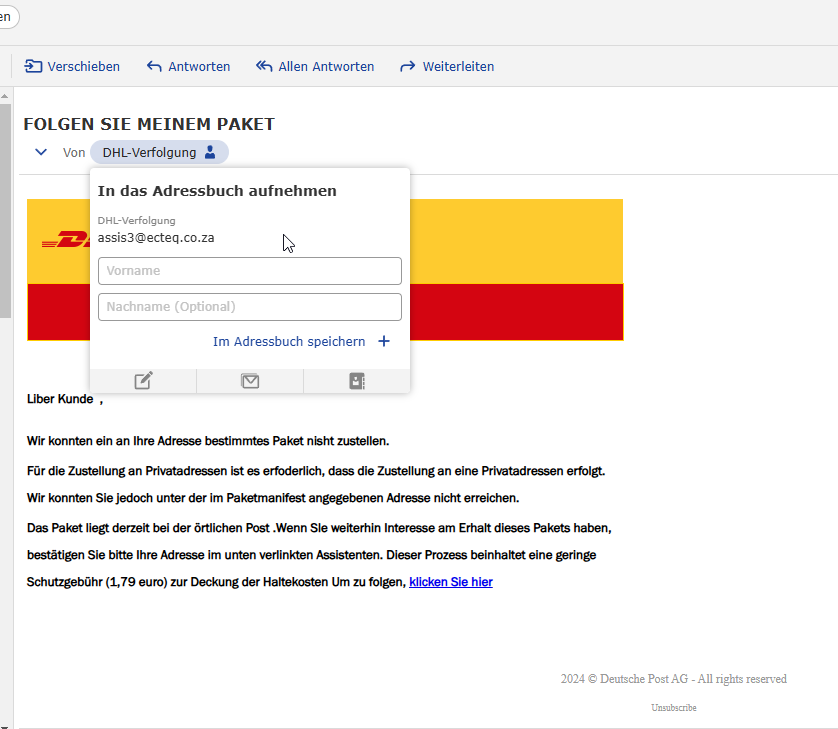

Bei E-Mail-Adressen ist alles rechts vom @-Zeichen die Domain des Mail-Servers. Und dass DHL einen Mail-Server verwendet, der ecteq.co.za heißt, wirkt einfach nicht plausibel. Dazu noch eine unerwartete Zahlungsaufforderung mit einem Link, auf den wir klicken sollen. Da steht auch weder mein Name noch die Adresse eines Paket-Annahme-Punkts, bei dem ich normalerweise Pakete empfange oder sonstige Informationen, die irgendwie in die Story passen könnten, dass ich etwas bezahlen soll. Das ist in Summe einfach alles nicht plausibel. Diese E-Mail ist daher als unpersonalisierter Phishing-Versuch einzustufen.

Und mal unter uns: Bei allen facepalm-Problemen, die DHL halt so hat, besagt die eigene Erfahrung normalerweise trotzdem, dass DHL nisht (sic) derartige Rechtschreibfehler macht.

“Ich will den Link aus Interesse aber trotzdem mal analysieren.” Ja gut. Dann aber bitte in einer Sandbox.

Was kann ich tun, um ganz sicher zu gehen, ob der Link legitim ist, wenn ich mir trotz aller Plausibilitäts-Checks unsicher bin? Beim Absender nachfragen. Aber natürlich nicht, in dem du auf die E-Mail antwortest, sondern auf einem anderen Kommunikationskanal. (Telefonisch, Messenger, andere E-Mail-Adresse, bestenfalls einfach kurz persönlich reden.) Klingt nervig, aber das ist der Preis für Sicherheit.

Was ist mit unsubscribe-Links? Gute Frage. Viele tolle Ratgeber sagen einerseits, dass man nie auf Links von ominösen E-Mails klicken soll, aber andererseits empfehlen sie, lästige Spam-E-Mails wenn möglich mittels unsubsribe-Button abzustellen. Das ist natürlich ein Widerspruch, weil auch Spam-E-Mails sind ominöse E-Mails und auch hitner einem Link, der wie ein unsubscribe-Button aussieht, kann ein schädlicher Link sein. Was also tun? Generell ist es in 2025 normalerweise nicht mehr schädlich, auf einen Link zu drücken. Analysieren in einer Sandbox kann man für alle Links gern machen, ist aber insbesondere für Links wichtig, bei denen dann Malware gedownloadet wird, die man auch noch analysieren will. In modernen Browsern kann man unsubscribe-Links und auch alle anderen Links heute gefahrlos anklicken, wenn man dort nicht weiter irgendwelche Daten angibt und in Kauf nimmt, dass die Website über das Klicken inkl. Information über die benutzte IP-Adresse informiert wird. Aber das muss man in Kauf nehmen, wenn man Spam-E-Mails unsubscriben möchte.

Wohlgemerkt: Es ist sicher, diese Links in modernen Browsern (sprich: Chrome, Firefox, Safari) nach Installation der neusten Updates zu öffnen. Veraltete Browser oder andere Clients birgen schon eher die Gefahr von Zero-day-exploits.

Was sind Zero-day-exploits und warum sind sie in diesem Kontext gefährlich? Zero-day-exploits sind Angriffsvektoren, die Angreifer ausnutzen, um bis dato unbekannte Schwachstellen in einem Programm auszunutzen. Das ist deshalb gefährlich, weil wenn die Schwachstelle unbekannt ist, kann auch der Hersteller der Software (also des Browsers, Mailprogramms, etc.) sie nicht schließen. Das heißt, Update einspielen schützt in diesem Fall nicht. Wenn du auf einen Link klickst und dein Browser öffnet ihn und der Link beinhaltet einen Zero-day-exploit für diesen Browser, dann musst du deinen Rechner ab dann als kompromittiert annehmen, wenn du das ganze nicht gerade in einer Sandbox analysierst. Warum sage ich trotzdem, dass man einen unsubscribe-Button anklicken kann? Weil zero-days sehr selten sind. Im Gegensatz zu vor 20 Jahren sind Browser und auch alle anderen Programme heute vergleichsweise sicher. Und gerade wenn es um Links geht, die man typischerweise im Browser öffnet, hat sich sicherheitstechnisch zum Guten verändert. Deswegen ist es auch so wichtig, einen modernen Browser zu benutzen und stets alle verfügbaren Updates zu installieren. Dass du Opfer von einem Zero-day-exploit wirst, in dem du auf einen Link klickst, ist heutzutage extrem unwahrscheinlich. Warum? Zero-day-exploits sind aufgrund der gestiegenen Schutzmaßnahmen von Browsern heute extrem anspruchsvoll. Es gibt sie, aber sie werden von APTs (also Geheimdienste oder sonstige oft staatlich beauftragte professionelle Hacker) gezielt eingesetzt und nicht in der Breiten Masse. Also eine random Spam-E-Mail wird keinen Zero-day-exploit beinhalten, um auf gut Glück irgendwelche Leute damit anzugreifen. Wenn du allerdings Ziel von professionellen Hackern bist, die es gezielt auf dich abgesehen haben und dir professionelle und personalisierte E-Mails mit schädlichem Inhalt schicken, steigt die Gefahre von Zero-day-exploits. Aber selbst dann ist es immernoch sehr unwahrscheinlich, dass sie mit dem teuren Zero-day-exploits ausgerechnet dich angreifen. Du musst wissen, dass Zero-day-exploits wegen ihrer Knappheit und ihrer oftmals hohen technischen Expertise um sie zu finden sehr teuer sind. Sie sind aber nur deshalb so teuer , weil sie zugleich auch noch unbekannt sind. Sobald sie bekannt sind, wird der Hersteller der betroffenen Software ein Update bereit stellen, das die ausgenutzte Sicherheitslücke schließt. Dann ist der Zero-day-exploit wertlos, weil Leute sich dagegen einfach durch Updaten schützen können. Und je häufiger mittels Zero-day-exploits versucht wird, sich in irgendeinen Rechner zu hacken (z. B. durch Mails mit schädlichem Inhalt), desto wahrscheinlicher ist es, dass jemand den Exploit entdeckt, die zu Grunde liegende Sicherheitslücke bekannt wird und anschließend geschlossen wird. Also die Gefahr ist natürlich trotzdem da, aber sie ist gering. In der Abwägung zwischen Usability und Sicherheits ist es im Jahr 2025 denke ich durchaus verantwortbar, z. B. ohne Sandbox auf einen unsubscribe-Link zu klicken. (Wohlgemerkt gibt es auch Zero-day-exploits mit denen man aus einer Sandbox “ausbrechen” kann. Also 100%ige Sicherheit gibt es ohnehin nicht, man kann nur versuchen, es dem Angreifer möglichst schwer zu machen.)

Ich habe auf einen Link geklickt und jetzt hat mein Browser unerwarteterweise doch eine .exe-Datei gedownloadet. Ist das Kind jetzt in den Brunnen gefallen? Nicht unbedingt. Angreifer haben es nicht leicht. Damit das Kind in den Brunnen gefallen ist, muss du die Schadsoftware nicht nur downloaden, sondern auch ausführen. Solange du das nicht tust, darfst du deinen Rechner als nicht-kompromittiert annehmen. Eine Malware, die in einer Datei auf deinem Rechner liegt, ist erst schädlich, wenn sie zur Ausführung kommt (z. B. durch einen Doppelklick im Fall einer .exe-Datei). Wenn du die Malware gedownloadet hast, kannst du die entsprechende Datei einfach löschen, und gut ist. Dass du die Datei löschst, ist deshalb sinnvoll, damit du nicht früher oder später zufällig versehentlich diese Malware ausführst.

Es ist wichtig, zu verstehen, dass eine Malware erst dann seine schädliche Wirkung entfalten kann, wenn sie ausgeführt wird. Ob das der Fall ist, kann zuweilen schwer erkennbar sein. Weil Malware ist nicht immer nur in einer .exe-Datei, sondern kann auch in Makros oder Bildern enthalten sein, die durch irgendeine E-Mail oder wie auch immer zu dir gekommen sind. Eigentlich kann überall (bislang unentdeckte) Malware drin sein. Das ist auch der Grund, warum Security-Experten oftmals pauschal alle Daten als Malware bezeichnen, die nicht als gesichert gutartig identifiziert worden sind.

Fazit:

Augenmaß und Menschenverstand bei der Plausibilitätsprüfung (aka Awareness) ist beim E-Mails lesen wichtig. Im Zweifelsfall sollte man zweifelshafte E-Mails erstmal ignorieren und die Legitimität auf anderem Wege verifizieren. Wenn die E-Mail sich tatsächlich als nicht legitim herausstellt kann man sie löschen. Eine schädliche E-Mail nicht zu löschen ist dann ok, wenn du in Zukunft permanent drauf achtest, dass sie ihre schädliche Wirkung nicht entfalten kann. Heißt: Links nicht anklicken, damit der Angreifer nicht mal deine IP-Adresse erfährt, und drauf achten, den E-Mail-Client stets aktuell zu halten, damit die E-Mail nicht allein deshalb schon ihre schädliche Wirkung entfaltet, in dem sie in deinem Thunderbird oder whatever du verwendest irgendeine Schwachstelle (also einen Fehler im Programm) ausnutzt, durch den sie aus der Sandbox des E-Mail-Clients ausbrechen kann.

Deine IT kann noch so gut abgesichert werden durch technische Maßnahmen, die größte Sicherheitslücke ist aber der Mensch selbst. Malware kann immer und ungewollt selbst von vertrauenswürdigen Absendern kommen, die bislang selbst nicht realisiert haben, dass sie Opfer eines Angriffs geworden sind. So entstehen übrigens auch Supply-chain-Attacken. Leute denen du vertraust, senden dir aber zumindest nicht bewusst Malware. Und wenn doch, dann ist das schlicht Vertrauensmissbrauch. Vertrauensmissbrauch ist auch nur eine Extremform von Social-Engineering, der man sich aber bewusst sein sollte. Selbst viele seriöse Security-Experten (mich eingeschlossen) sagen von sich aus, dass sie bösartige E-Mails nicht als solche erkennen würden, wenn sie hinreichend gut gemacht sind.